兵器1024所

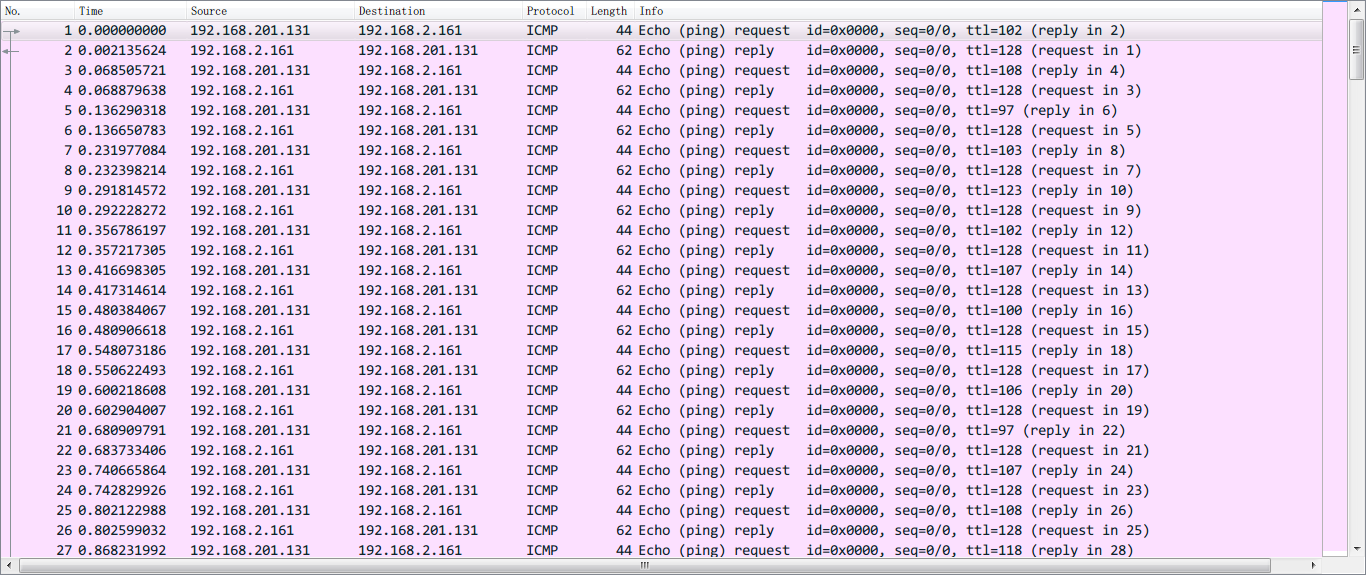

下载题目所给的icmp.pcapng流量包,用Wireshark打开。

可以发现确实如其名,均为ICMP协议流量包。因为ICMP协议是通过request请求发送数据的,可以看出192.168.201.131是发包者,于是可以利用wireshark过滤器进行筛选下:

1 | ip.src == 192.168.201.131 |

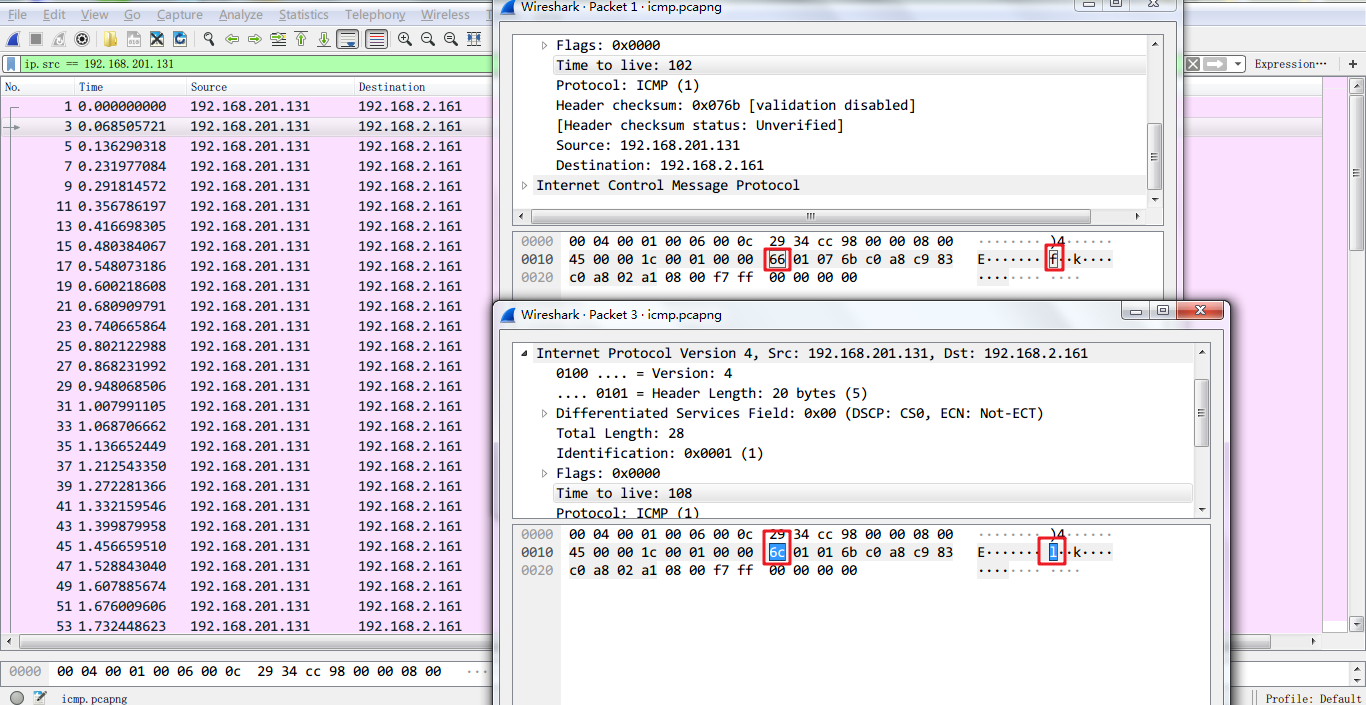

然后打开前面俩个数据包,发现了规律,flag就藏在此字段中。

然后依次将所有的request包该字段数据给记录下来。但是在其中发现了几个数据包该字段值为08。开始以为这些是空格,把这些删除了提交,但依旧错误。紧接着又把它当成.提交,仍然不成功。于是Google了下,

08 作为ASCII码中的控制字符,也就是不可见字符,表示的是退格作用。

然后将08前后的字符串删除,然后提交发现成功。

政务大厅

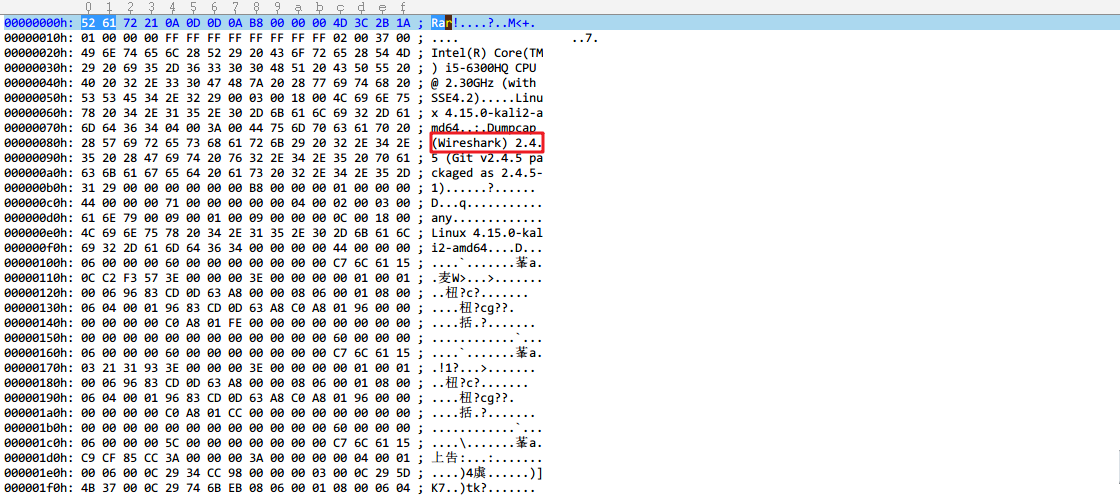

下载了arp.rar但是打开时,警告压缩文件数据已损坏无法打开。

尝试着修改下后缀名为pcapng,然后用wireshark打开,但是并没有任何数据。

于是用UE打开。

文件头确实为rar,但是后面可以看出来wireshark字段,然后打开了一个正常的pcapng文件进行对比。

然后用后者的头数据替换arp.rar文件头,然后用wireshark打开成功发现数据。

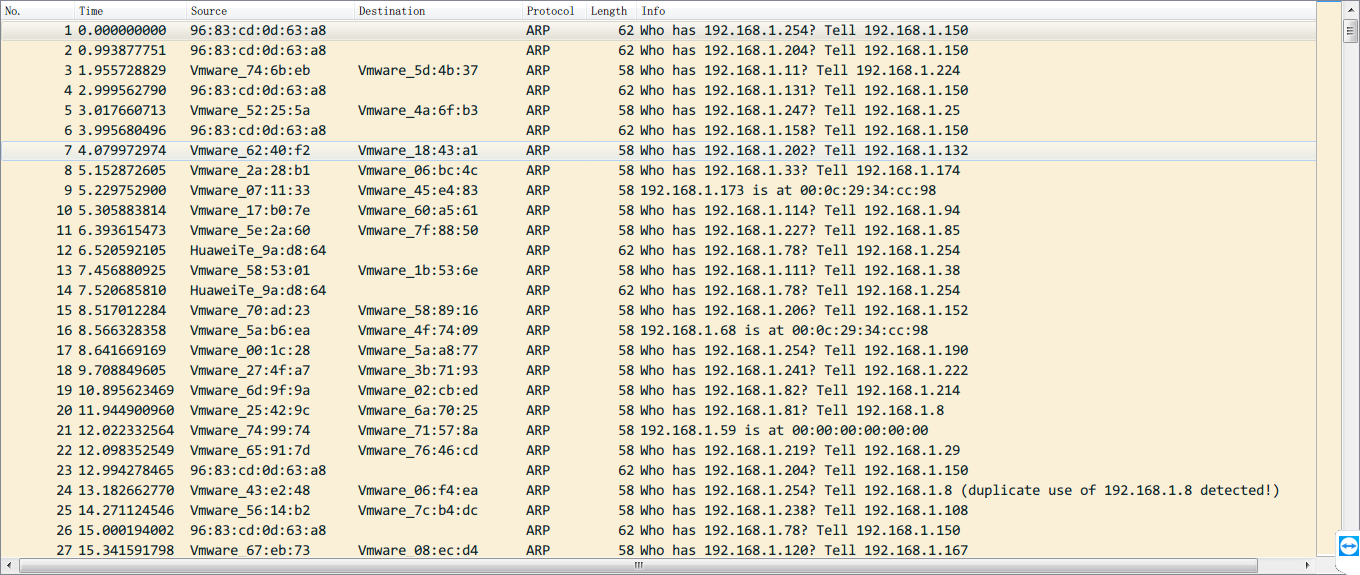

均为arp数据包,利用排序功能筛选出reply数据包。

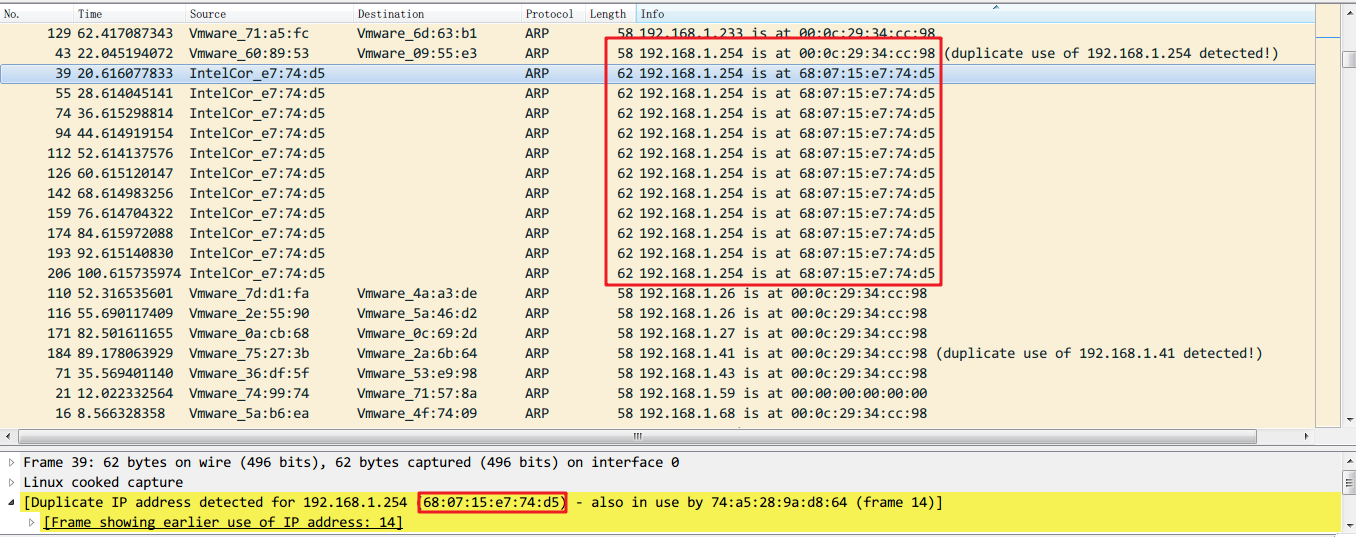

这一段数据包均为同一个Mac地址设备发出的且都表示自己ip为192.168.1.254,所以此Mac地址可能是黑客在进行arp欺骗的设备,于是提交flag{68:07:15:e7:74:d5}成功

不安全的传输

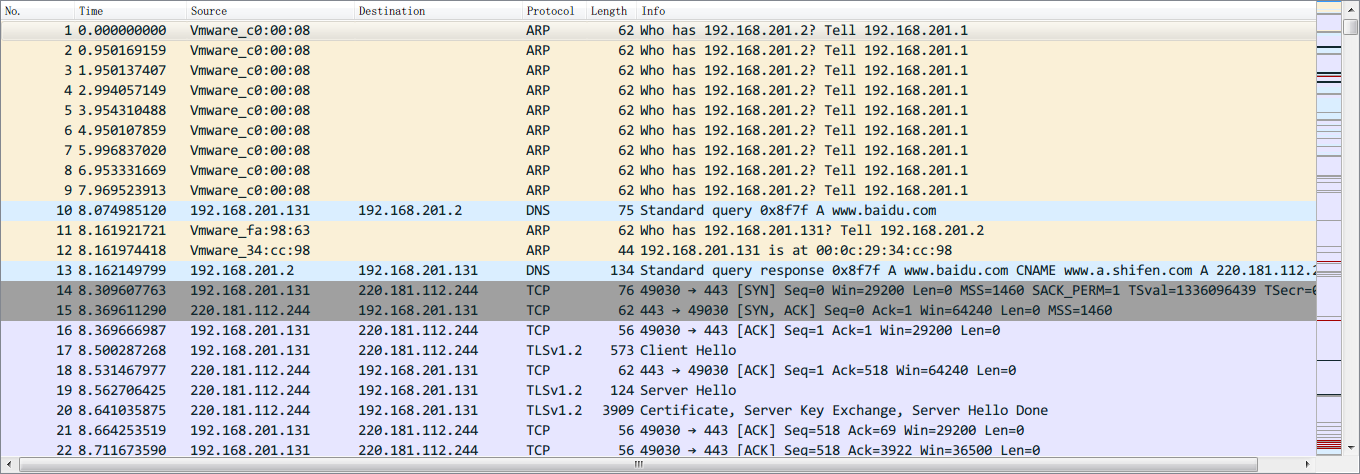

这题拿到edu.pcapng然后用wireshark打开,里头存在大量类型的数据包。

这里我疏忽了,直接开始过滤出http协议进行分析,依旧存在大量数据,然后又筛选出POST请求的数据包,对每个包进行对pass、pwd字段搜索,没有任何数据。然后又返回GET包进行分析,依旧没找见目标字段。。很是绝望,然后回去抄操作系统作业了,抄罢,去仔细看了下题目:

某教授在US国访问时,连接了酒店公共WIFI,并从学校的服务器下载了一些重要文件,导致一科研项目被商业间谍公司获取,请找到被泄露的密码信息

这里有几个点:

- 连接了WIFI,所以是内网地址

- 下载文件,可能是HTTP协议GET请求,也可能FTP、UDP、SCTP….

- 密码泄露了,可能是明文方式传播的,或者base64编码后的数据

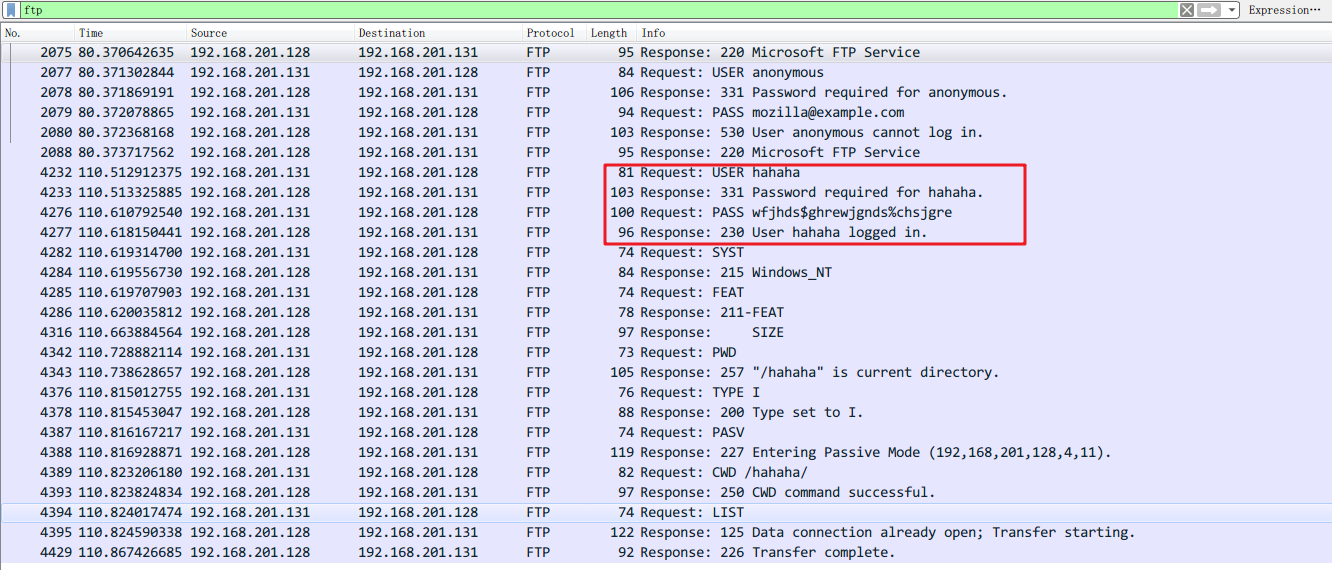

第二个点里头,GET请求并没有找见download字段的URL,且未找见登录的POST请求的数据包。所以可能是后者协议传输的数据。于是立马过滤出FTP协议数据包。

结果就明朗了flag{wfjhds$ghrewjgnds%chsjgre}